Note: 此教學可應用在大部分的 Linux 作業系統。

介紹

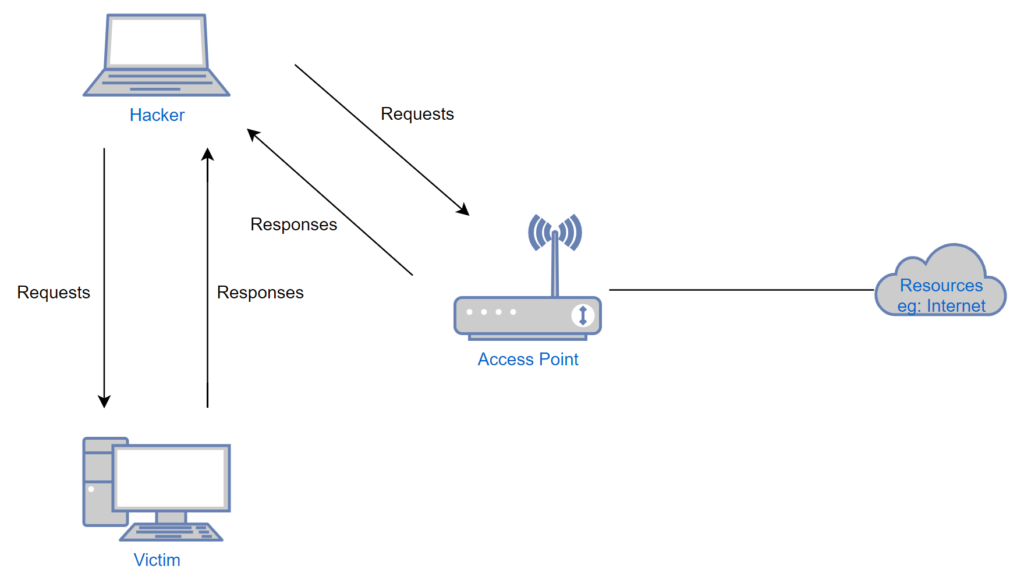

利用 ARP 欺騙(ARP spoofing)的技術,駭客使用自己網卡的 MAC 地址來「毒害(或竄改)」通訊雙方主機的 ARP 快取區,因此又稱為 ARP 快取區中毒(ARP cache poisoning)。 一旦 ARP 快取區被成功地毒害(或竄改),受害主機在與其他主機進行通訊時,就會將其所有的數據封包發送給駭客。 這會使得駭客成為中間人,可以輕鬆地監視受害主機之間的所有通信,目的在於攔截和查看在兩個受害主機之間傳遞的信息,並因此竊取機密信息,這就是所謂的「被動式」的中間人攻擊。

實作

如果要嗅探同網域下其他電腦的封包,我們需要完成兩支程式:

接下來只要將兩支程式結合使用,即可 嗅探同網域下其他電腦的封包 。

- 修改 ARP 欺騙(ARP spoofing)程式,填入將要攻擊的 IP,駭客電腦執行 ARP 欺騙(ARP spoofing)程式

- 若是受害電腦無法連上網路,請在駭客電腦打開封包轉遞(IP forward)功能

- 駭客電腦執行封包偵測(Packet Sniffer)程式

- 受害電腦可使用 http://testphp.vulnweb.com/login.php 來測試程式運行,或其他使用 http 的網頁