Gophish 是什麼?為何要進行網路釣魚測試?

Gophish 是一款開源的網路釣魚模擬框架,可以用來發起仿真的釣魚攻擊測試,以評估企業組織的資安防範能力。換言之,透過 Gophish 網路釣魚手法的訓練,企業能在安全可控的環境下測試員工對釣魚郵件的警覺性,提高整體的網路安全意識。由於網路釣魚攻擊仍是最常見的社交工程威脅之一(攻擊者經常冒充可信任來源詐騙使用者點擊惡意連結或提供敏感資訊),定期進行模擬網路釣魚演練已成為資安團隊的重要任務。

本篇 Gophish教學將以 Ubuntu 作業系統為例,完整說明 Gophish 的環境搭建與使用步驟。我們將逐步介紹從 Gophish搭建安裝、介面操作,到建立釣魚測試活動、模擬攻擊,以及如何分析結果與產出報表等內容。同時也會討論相關的安全與倫理考量,確保讀者在合法合規的範圍內運用此 網路釣魚框架進行員工訓練。透過本文,IT 與資安人員將能學會使用 Gophish 快速佈署釣魚測試,強化組織對網路釣魚攻擊的防禦韌性。

Ubuntu 系統下的 Gophish 安裝與配置教學

如何在 Google Cloud Platform 架設 Ubuntu 22.04 伺服器:連結

在 Ubuntu 上搭建Gophish相當簡單,官方提供可直接執行的二進位檔案,無需從原始碼編譯。以下是在 Ubuntu 20.04/22.04 環境中安裝 Gophish 的步驟:

1. 安裝必要套件:更新套件庫並安裝解壓工具,例如 unzip:

$ sudo apt update

$ sudo apt install unzip

(確保系統已安裝 wget 以便下載檔案)

2. 下載 Gophish 壓縮包:前往 Gophish 官方 GitHub Releases 頁面取得最新版本的 Linux 64 位元壓縮檔。如 0.12.1 版的下載指令:

$ wget https://github.com/gophish/gophish/releases/download/v0.12.1/gophish-v0.12.1-linux-64bit.zip

下載完成後,建立目錄並解壓縮:

$ mkdir gophish

$ unzip gophish-v0.12.1-linux-64bit.zip -d ./gophish

(註:上述版本號可替換為最新發行版本)

3. 配置 Gophish:進入解壓後的 gophish 目錄,使用文字編輯器打開 config.json 進行必要設定:

$ cd gophish

$ vi config.json

- 管理介面設定(admin_server):將

"listen_url"改為"0.0.0.0:3333",允許遠端主機瀏覽器存取 Gophish 後台管理介面。預設情況下use_tls為true(表示管理介面透過 HTTPS 提供服務),預設憑證路徑為gophish_admin.crt/gophish_admin.key。若僅在本機使用或測試,也可將use_tls設為false以透過 HTTP 存取。 - 釣魚網站設定(phish_server):預設

"listen_url"綁定在"0.0.0.0:80",表示 Gophish 會在本機 80 埠提供釣魚頁面的 HTTP 服務。若 80 埠被占用,可修改為其他埠(例如 8080)。use_tls預設為false(釣魚頁面通常以 HTTP 提供,但正式演練中建議配置為 HTTPS 以降低目標用戶懷疑)。

(編輯完畢後,儲存並關閉檔案)

4. 啟動 Gophish:先賦予執行權限,然後以系統管理權限執行 Gophish 主程式:

$ sudo chmod +x gophish

$ sudo ./gophish

首次執行時,終端機日誌中會顯示預設管理員帳號(admin)及隨機生成的密碼。請記下此密碼。預設情況下,Gophish 會啟動兩個服務:一個是管理介面(預設位址 https://127.0.0.1:3333),另一個是釣魚網站伺服器(預設位址 http://0.0.0.0:80)。如果一切順利,Gophish 伺服器應已在背景執行(可以按下 CTRL+C 停止服務)。如需長期執行,可將 Gophish 設定為系統服務開機自啟動。

完成以上步驟後,開啟瀏覽器連線至 Gophish 管理介面 (例如在本機瀏覽器輸入 https://localhost:3333),即可看到 Gophish 的登入頁面。首次登入請使用前述取得的預設帳密,進入後系統會強制您重設管理員密碼以確保安全。至此,Gophish搭建在 Ubuntu 系統上的安裝與基本配置已完成。

Gophish 操作介面說明

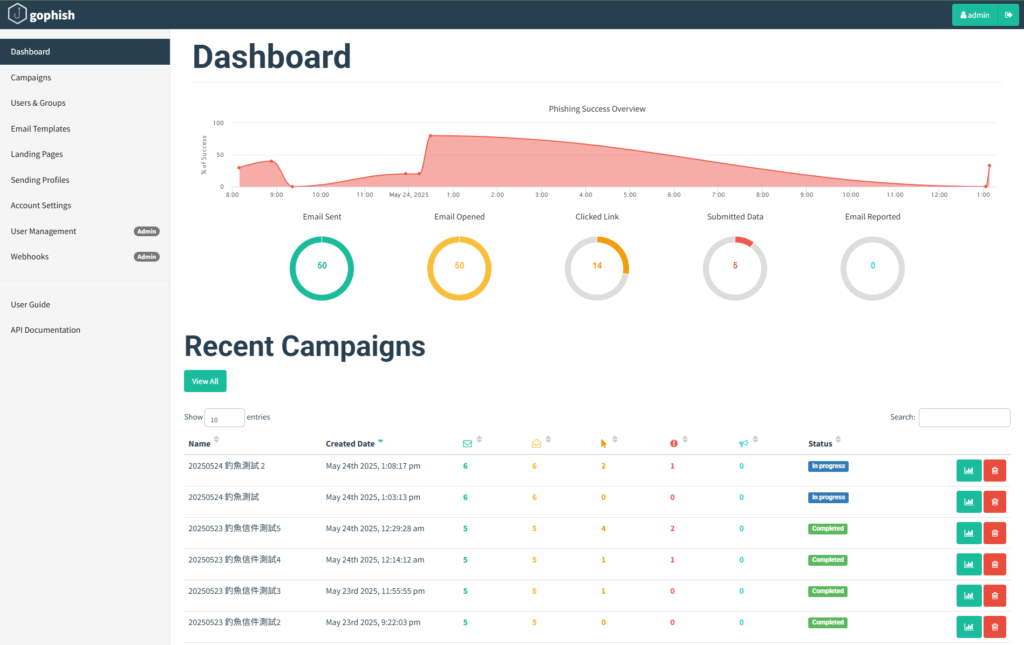

Gophish 後台管理「儀表板」介面預覽,左側為功能選單,右側顯示釣魚活動統計概覽。圖中示範了一次釣魚測試後的統計結果,包括郵件發送、開啟、點擊連結等指標。

安裝完成並登入 Gophish 後,我們會看到如上圖所示的管理介面。Gophish 提供直觀的 Web 圖形介面,左側列出所有功能模組選單,右側則是主操作區域。主要的功能選項包括:「Dashboard 儀表板」、「Campaigns 釣魚事件」、「Users & Groups 使用者與群組」、「Email Templates 郵件模板」、「Landing Pages 登入頁面」、「Sending Profiles 寄件設定檔」等六大項目。以下是各功能的簡介:

- Dashboard(儀表板):呈現所有釣魚活動的總覽統計數據。當您開始發起釣魚測試活動後,儀表板會即時顯示累計的郵件發送數、郵件開啟率、連結點擊率、資料提交次數,以及使用者回報釣魚郵件的次數等。Dashboard 上通常以圖表(如圓餅圖或折線圖)顯示這些指標,幫助管理員快速掌握整體網路釣魚測試成效。需要注意的是,Dashboard 統計的是所有釣魚活動的彙總數據,並非單一活動;若需查看個別活動的結果,可透過 Campaigns 頁面的細部報告查看。

- Campaigns(釣魚事件):此處用來建立和管理釣魚測試活動。每當您策劃一次新的釣魚演練(例如一封針對內部員工的仿冒郵件攻擊),就需要在 Campaigns 建立一個活動,並設定相關參數(名稱、郵件模板、目標群組、寄件設定檔等)。啟動 Campaign 後,Gophish 會在後台自動發送郵件並追蹤結果。稍後我們會詳細說明如何建立一個釣魚活動。

- Users & Groups(使用者與群組):用於管理釣魚測試的目標對象清單。您可以在這裡新增個別受測者(使用者)或匯入大量名單(群組)。每個 User 資料通常包含姓名、電子郵件、單位職稱等欄位,而 Group 方便將多位目標彙整成群組,例如依部門或職能分類。

- **Email Templates(郵件樣板):**釣魚電子郵件的內容範本管理。在這裡您可以編輯仿冒郵件的主旨、內文以及嵌入的連結等。Gophish 提供所見即所得的郵件編輯器,以及匯入現有郵件範本的功能,方便您製作以假亂真的釣魚郵件。郵件模板中可使用如

{{.FirstName}}、{{.URL}}等變數動態插入使用者名稱、釣魚網站連結等資訊,提高郵件內容的客製化程度。 - Landing Pages(釣魚登入頁):模擬的釣魚網站頁面管理。當目標使用者點擊釣魚郵件中的連結時,會被引導至此處設定的假冒登入頁面。例如可使用 Gophish 複製公司常用的雲端服務登入頁,再稍作修改作為釣魚頁面。您可以選擇匯入現有網站(Import Site 功能,可自動抓取指定 URL 的 HTML 作為樣板)或自行編輯 HTML 原始碼。Landing Page 設定可決定是否捕獲使用者提交的資料(如帳號密碼)並在報表中記錄。另外,Landing Page 可設定「Redirect to」網址,讓使用者提交資料後轉跳至真正的網站或提示頁,以降低目標的懷疑。

- Sending Profiles(寄件設定檔):設定釣魚郵件的發送方式與寄件伺服器。這裡需要填寫 SMTP 伺服器資訊(主機位址、連接埠、加密方式)以及寄件帳號憑證。透過 Sending Profile,Gophish 才能以該信箱身分批量寄出釣魚郵件。在企業環境中,建議使用合法申請的公司網域信箱或經適當設定的郵件伺服器發信,並確保寄件網域設定了 SPF/DKIM/DMARC 以提高郵件送達率,避免被過濾為垃圾郵件。

上述各模組彼此獨立又緊密相關。一般使用流程上,需先設定好寄件人、郵件內容、釣魚頁面和目標名單,再將這些要素組合到一個釣魚活動(Campaign)中執行。接下來的章節將依實際操作順序,詳細說明如何建立一場完整的網路釣魚模擬測試。

建立釣魚測試流程:群組、郵件樣板與登入頁

啟動 Gophish 服務並瞭解介面後,我們可以開始建立一次網路釣魚測試活動。大致流程是:新增受測者群組 -> 準備釣魚郵件樣板 -> 準備釣魚登入頁面 -> 設定寄件人 -> 建立並啟動釣魚活動。以下將逐步說明各步驟。

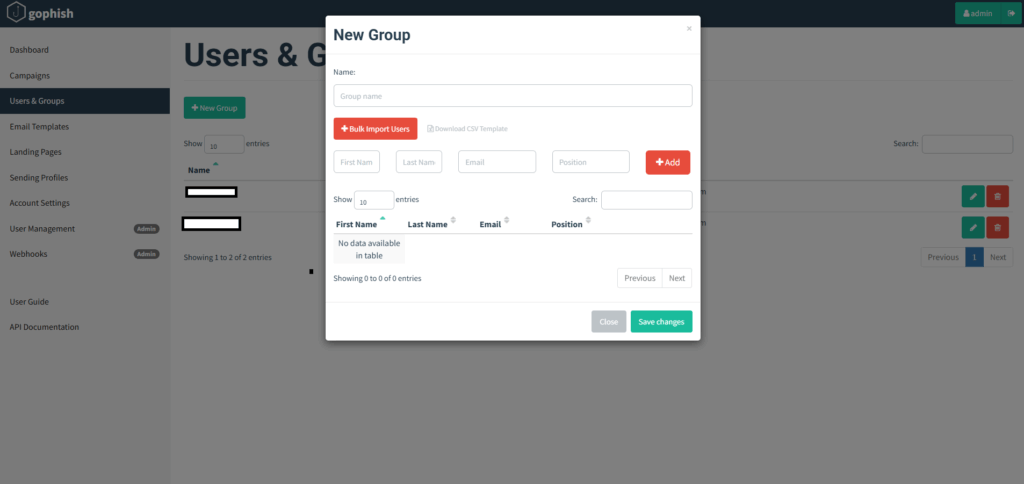

在 Gophish 左側選單點擊「Users & Groups」,再點擊右上方的 「+ New Group」 按鈕來建立一個新的收件者群組。為群組命名(例如「測試員工組」),然後將目標成員加入群組中。您可以透過Bulk Import Users功能批次匯入,多數情況下準備好包含姓名和電子郵件的 CSV 檔案即可(可先下載範例 CSV 模板)。或者也能手動逐一輸入使用者的姓名、電郵地址等資料並點擊 Add 加入列表。完成後點擊 Save changes 儲存群組。群組將用於釣魚郵件發送的對象管理,確保我們的模擬攻擊僅針對特定名單。

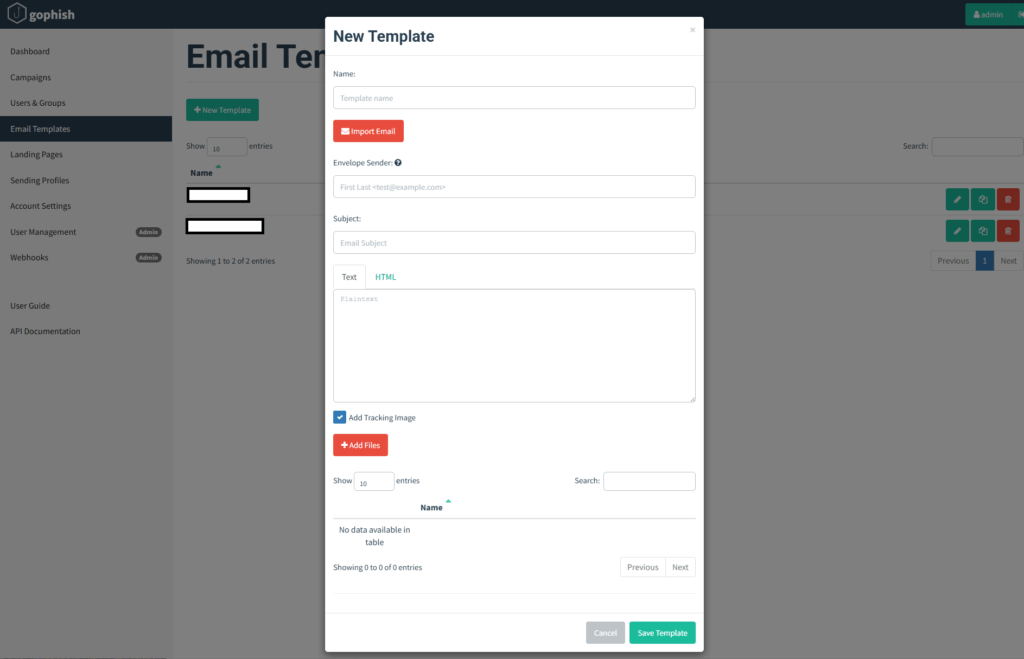

接著,前往左側選單的「Email Templates」,點擊 「+ New Template」 新增郵件樣板。在樣板編輯頁面中,需要設定以下欄位:

- Name(名稱):為此郵件樣板取一個描述性的名稱,例如「密碼重設釣魚郵件」。方便日後識別用途。

- Subject(主旨):釣魚郵件的主旨行。例如:「[通知]您的密碼即將過期,請立即更新」等,引起收件人注意又不過分可疑的標題。

- Email Content(郵件內容):可以選擇以純文字(Text)或HTML模式撰寫郵件內容。通常使用 HTML 模式以包含圖片、連結和排版。您可直接在編輯器中撰寫內容,或使用 Import Email 匯入現成的郵件範本。匯入前建議勾選 「Change Links to Point to Landing Page」 選項——啟用後,當我們稍後建立釣魚活動時,Gophish 會自動將郵件正文中所有連結替換為我們設定的釣魚網站 URL(附加唯一追蹤參數),便於後續統計點擊率。內容撰寫時可運用 Gophish 提供的模板變數,如

{{.FirstName}}插入受測者名字、{{.LastName}}插入姓氏,{{.URL}}插入釣魚網站連結等,讓郵件內容更逼真地「定製化」到個人。 - Tracking Image(跟踪圖像):預設會在郵件末尾隱藏插入一個 1×1 像素的透明追蹤圖像(

{{.Tracker}}代碼)。該圖像由 Gophish 託管,用於偵測目標是否開啟了郵件(郵件用戶端載入圖像即視為已讀)。一般保持勾選狀態即可,除非特別不希望跟蹤開信。 - Attachments(附件):可選項。如果希望模擬含惡意附件的郵件攻擊,可透過 Add Files 附加檔案(例如 Office 文件、PDF 或可執行檔)。這在實際演練中很有用,例如附上一個偽裝的合約文件誘使受測者下載啟用。當然,附件也可用於提高郵件的可信度(如附上一份真實公告 PDF),視攻擊情境決定。

完成以上設定後,點擊 Save Template 儲存郵件樣板。我們已準備好釣魚郵件的內容。

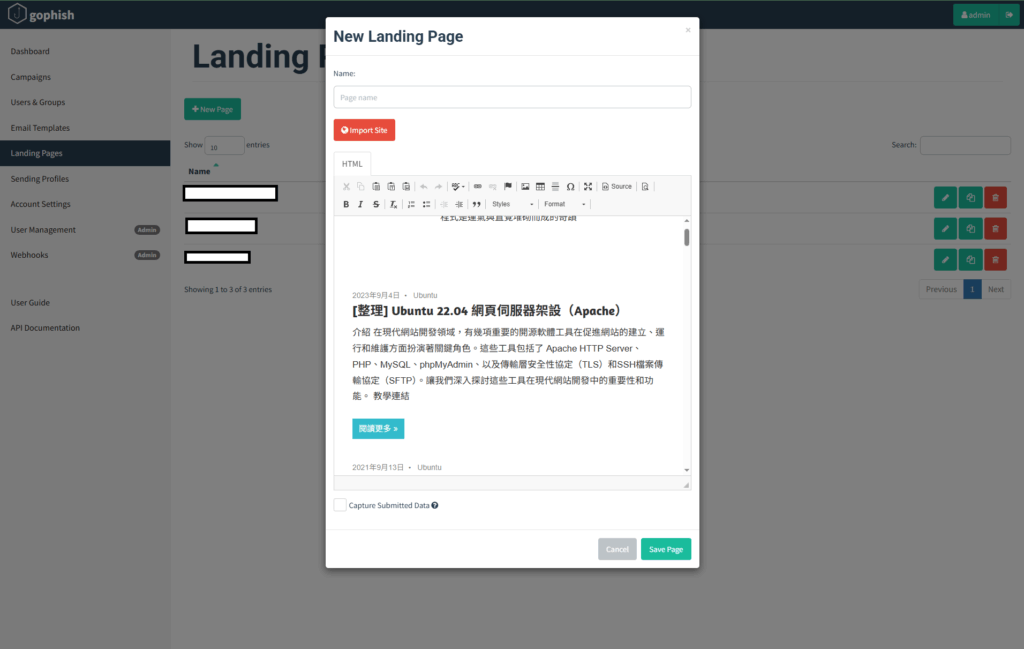

點擊左側「Landing Pages」,再選擇 「+ New Page」 新建一個釣魚頁面。在建立頁面時,需要設定:

- Name(名稱):為這個登入頁模板命名,例如「偽Google登入頁」。

- Import Site(匯入現有網站):若要快速取得真實網站的外觀,可使用此功能。點擊 Import Site 按鈕,輸入欲仿造網站的 URL(例如某雲端服務的登入頁),再點擊匯入。Gophish 會嘗試抓取該頁面的 HTML 原始碼供您編輯。同時,勾選 「Capture Submitted Data」 以及 「Capture Password」 選項,以確保當受測者在此假頁面輸入帳密並送出時,Gophish 會截獲並記錄這些資訊。

- Redirect Page(重新導向頁面):在欄位 Redirect to 中設定受測者提交資料後要導向的網址。例如填入真實的登入頁 URL或企業內網首頁。此舉可以在使用者提交帳密後將其引導回正常網站,降低其察覺。很多釣魚攻擊也利用這種技倆,例如在使用者輸入密碼後顯示「密碼錯誤,請重試」,並跳轉到真網站,讓受害者以為剛剛只是輸錯一次而不生疑。

- Landing Page HTML 內容:若未使用 Import Site,自行編寫釣魚頁面的 HTML。確保表單的 action 指向 Gophish 提供的捕獲路徑(通常不需手動修改,Gophish 會自動處理)。您可將此頁面設計得與真實登入頁幾可亂真,但可以在頁面中植入提示碼以捕獲輸入(Gophish 背後已內建實現)。

設定完成後,點擊 Save Page 儲存這個釣魚頁面模板。

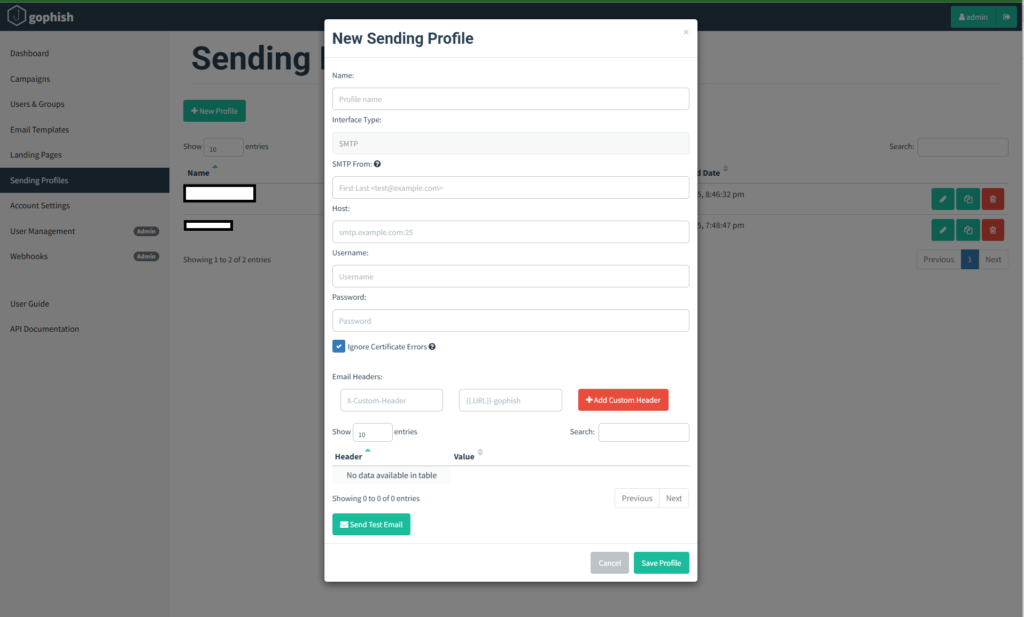

4. 設定寄件郵件伺服器(Sending Profile):

接下來配置發信資料。在「Sending Profiles」點擊 「+ New Profile」 新增寄件設定檔。需要填寫:

- Name(名稱):此設定檔的名稱,例如「公司釣魚郵件伺服器」。

- SMTP Host(SMTP 主機)及 Port(埠):郵件傳送服務器的位址和連接埠號。可使用公司自建郵件伺服器或第三方 SMTP(如 Gmail、Outlook 的SMTP)。例如

smtp.gmail.com和埠號587。 - Username / Password(帳號 / 密碼):具有發信權限的郵件帳戶憑證。例如使用一個專門用來發送測試郵件的信箱帳號和其應用密碼。注意 Gmail 帳戶可能需要啟用「低安全性應用程式存取」或使用應用專用密碼,否則會被拒絕連線。

- From(寄件人資訊):可自訂寄件人的名稱和電子郵件。例如名稱填寫「IT 支援中心」以提高迷惑性,信箱則使用您準備的寄件帳號(或其別名地址)。

- Encryption(加密方式):選擇

TLS、SSL或None,依 SMTP 服務要求設定。像 Gmail SMTP 就需要 TLS。

填寫完畢後,可利用 Send Test Email 按鈕發送測試郵件到指定地址以驗證設定正確。確認測試郵件可成功送達,表示寄件設定檔無誤。儲存設定檔待用。

以上準備工作完成後,就可以將它們組合成一次釣魚演練活動。點擊左側「Campaigns」,再點擊 「+ New Campaign」 新增活動。在新活動設定頁面,需要設定以下重點欄位:

| 設定項目 | 說明 |

|---|---|

| Name(名稱) | 活動名稱,用於辨識該次測試,例如「2025Q2 社交工程測試」。 |

| Email Template | 選擇先前建立的釣魚郵件樣板(郵件內容)。 |

| Landing Page | 選擇對應的釣魚登入頁面模板。 |

| Sending Profile | 選擇設定好的寄件SMTP 檔案,以發送郵件。 |

| URL | 設定郵件中 {{.URL}} 變數對應的釣魚網站網址。通常填寫您的 Gophish 釣魚伺服器對外可達的域名或 IP(包含協議與連接埠),例如 http://phish.example.com 或內網測試用的 http://10.0.0.5:80。這非常重要,因為受測者點擊郵件連結將透過此 URL 連到您的釣魚頁面。(提示:若您沒有可用域名且在測試環境,可直接填寫 Gophish 伺服器的 IP 位址。) |

| Groups | 選擇目標使用者群組,即本次發信的收件人名單。可以複選多個群組。 |

| Launch Date / Time | (可選)預約本次活動開始發送郵件的時間。若留空則預設為立即啟動。 |

| Send Emails By | (可選)郵件最遲發送完畢的時間點。設定此值可讓 Gophish 在 Launch 之後將郵件發送均勻分散到該時間之前,而非一股腦同時寄出,避免被郵件閘道器察覺大量郵件異常。若不設定,預設所有郵件會在啟動後立即盡快發送完畢。 |

填寫以上資訊後,再三檢查沒有遺漏,最後點擊 Launch Campaign(啟動活動) 按鈕。Gophish 會要求確認,點擊確認後,這次釣魚測試活動就正式開始了!

啟動 Campaign 後,系統將自動切換到該活動的「結果」頁面,您可以即時監看郵件發送狀態。此時我們的釣魚郵件已經陸續發送給群組中的所有目標。

實際網路釣魚測試模擬演練

在前述步驟中,我們已建立並發起了一次模擬的網路釣魚攻擊活動。以下我們透過一個具體案例來說明網路釣魚手法的模擬過程,以及在測試中需要注意的事項。

假設本次測試的情境是模擬「員工密碼過期通知」的釣魚攻擊。我們已按前述流程準備好郵件樣板(內容提示員工密碼即將過期,需點擊連結重新設置)、仿製了一個公司常用服務的登入頁面作為釣魚站,並將目標群組設為公司全體員工。現在活動已啟動,接下來看攻擊進行時會發生什麼:

1. 郵件發送與收件情形:

Gophish 在啟動後會按計劃自動發信。受測員工將陸續在收件匣中看到我們偽裝的郵件。例如下圖是一封釣魚郵件範例,寄件人偽裝成公司IT支援中心,主旨為「Password Change(密碼變更通知)」,內容請受測者點擊連結重設過期密碼。由於我們預先設置了可信網域並正確配置了 SPF/DKIM,這封郵件成功通過了郵件安全閘道的審查,抵達了目標的收件箱。(在真實測試中,如果發現郵件被過濾為垃圾郵件或遭攔截,可嘗試調整寄件信箱網域、郵件內容或發送速率,以降低被偵測的可能。)

當受測者開啟郵件時,Gophish 後台會記錄「郵件已讀取」的事件。若受測者對郵件不疑有他,點擊了郵件中的惡意連結,瀏覽器將開啟我們設定的釣魚網站(例如一個看起來與公司真實系統相同的登入頁)。在 Gophish 中,點擊連結的行為也會被即時記錄下來。此時對受測者而言,一切似乎正常,他們看到熟悉的登入頁面,於是輸入帳號和密碼嘗試登入。

2. 釣魚網站響應與資料捕獲:

當受測者在假網站輸入憑證並按下登入後,Gophish 釣魚伺服器會接收到這些提交的表單資料。我們先前啟用了「Capture Submitted Data」,因此 Gophish 將把受測者輸入的帳號、密碼紀錄下來關聯到該使用者。依照我們在 Landing Page 中的設定,受測者隨後被重定向到真正的網站或顯示一個錯誤提示頁。例如我們將其帶到真實的服務密碼重設頁,或顯示「密碼更新成功」訊息等,以結束這次體驗而不讓使用者起疑。

3. 活動進行中的即時監控:

在攻擊模擬過程中,Gophish 的 Campaign 統計頁會實時更新關鍵指標。我們可以在 Gophish 後台看到,例如「某某員工 — 郵件已開啟;點擊了連結;提交了憑證」。這對測試執行者相當便利,彷彿搭建了一個釣魚攻擊的「控制台」,可以即時監控每封釣魚郵件的進展。此外,也能發現若有某些郵件尚未送達(可能被擋信或信箱錯誤)等異常情況,方便及時調整或重發。

4. 注意事項:

進行模擬釣魚演練時,要注意控制規模和範圍。避免一次性向過多對象發送內容過於相似的釣魚郵件,以免被郵件系統偵測。可以考慮分批次、多樣化郵件內容的方式降低風險(參考)。同時,在連結的設定上,盡量使用與公司域名相似的網域名稱來註冊釣魚網站(如將 “example.com” 變體為 “examp1e.com” 等)。這種網域仿冒技巧(包含利用易混淆字元或縱覽字形)能增強演練的真實性,但請務必遵守合法合規原則取得授權再使用。最後,對於測試過程中後台日誌出現的錯誤或警告,要及時排查(例如 Gophish 提示的聯絡信箱未設定等),以確保整個活動順利進行。

模擬攻擊一旦展開,就耐心等待結果吧!當預定的發信時間結束後,我們即可著手分析此次網路釣魚測試所收集的各項數據。

結果分析與報表解讀

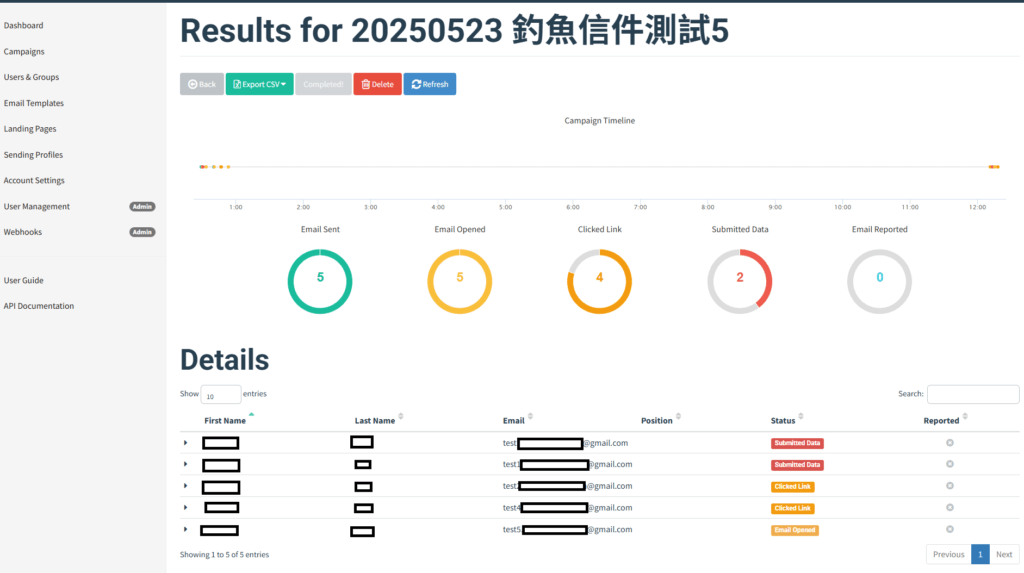

釣魚測試結束後,Gophish 會提供詳細的統計數據及報表,協助我們評估此次演練的效果。點擊該 Campaign 下的 View Results 按鈕,即可查看單一活動的結果摘要和明細。下圖展示了某次「釣魚測試」活動的結果頁面:

Gophish 單一釣魚活動的結果統計頁面截圖。上方為關鍵指標數據和時間軸(顯示各事件發生的時間點),下方 Details 表格列出每位受測者的具體互動記錄。

在結果頁面頂部,Gophish 以圖形和數字呈現本次活動的彙總指標,包括:郵件發送數、郵件開啟數、連結點擊數、提交資料數、以及用戶報告郵件數等。每個指標同時顯示絕對數量和佔全部目標的百分比,讓我們一目了然測試的「上鉤率」。此外,一條時間軸(Timeline)則記錄了各事件(開信、點擊、提交)的發生時間節奏。

下面我們整理 Gophish 報表中常見的測試回饋統計項目及意義:

| 指標項目 | 說明 |

|---|---|

| Emails Sent | 郵件已發送:成功送達受測者信箱的郵件數量及佔比。 |

| Email Opened | 郵件已開啟:受測者開啟(讀取)郵件的人數及比例。透過郵件中的隱藏追蹤圖像加載來判定。 |

| Clicked Link | 連結已點擊:點擊郵件中釣魚連結的獨立人數及比例。表示受測者已被誘導進一步行動。 |

| Submitted Data | 資料已提交:在釣魚頁面輸入並提交了憑證資料的人數及比例。此指標反映真正「上當」的程度。 |

| Email Reported | 郵件已回報:將該郵件視為可疑並向IT或資安團隊舉報的次數。若有整合報案系統,可統計員工的警覺匯報率。 |

Gophish 也允許將上述結果匯出報表。點擊 Export CSV 可匯出兩種格式的 CSV 檔案:一種是彙總結果(每個收件者當前狀態,例如「已點擊」、「已提交」等),另一種是原始事件流水(列出所有開信、點擊、提交事件的時間記錄)。透過報表,資安團隊可以進一步製作圖表或進行統計分析,用於向管理層說明演練成效。

在分析結果時,我們重點關注幾個比例:郵件開啟率、點擊率、以及最終提交敏感資訊的上當率。例如,如果開啟率很低,可能表示郵件主旨或內容不夠吸引,或被過濾;若開啟高但點擊率低,表示員工對可疑連結仍有警戒心;而如果提交帳密的比例也很高,代表此次網路釣魚手法成功欺騙了許多員工,需要加強相關訓練。另一個值得注意的是 Email Reported 數字——如果有員工及時舉報了該釣魚郵件,代表他們具備良好的安全意識,應予以肯定和獎勵。

總之,透過 Gophish 提供的這些數據,企業可以清楚了解員工在哪些環節容易受騙(例如有人會點連結但未必輸入密碼),進而針對性地加強資安教育訓練,提高整體抵禦社交工程攻擊的能力。

安全與倫理考量

在使用 Gophish 進行釣魚測試時,務必遵循安全與倫理守則,確保整個過程合法且不產生負面影響:

- 取得授權:在對內部員工發起任何網路釣魚模擬前,必須獲得公司管理層的批准和支持。未經授權擅自對他人進行釣魚攻擊(即便是測試),可能違反公司政策甚至法律規範,嚴重者可能導致您被解僱或觸法。同樣地,若要對客戶或第三方進行測試,更須簽署書面同意。

- 控制範圍:將釣魚演練的範圍限定在必要的人員範圍內,不要隨意對公司外部或不相關的人發出仿冒郵件。只針對受測對象清單上的帳戶發信,並確保郵件內容不會擴散給未經許可者。

- 避免真實傷害:確保使用 Gophish 僅用於模擬測試,而非從事真正的釣魚攻擊。Gophish 本身不涉及任何實際惡意攻擊行為,其釣魚網站和郵件均在受控環境中運作,不會對企業資產造成直接損害。但仍須防止模擬攻擊失控,例如不要在釣魚頁面植入任何真正的惡意程式碼。

- 保護敏感資訊:演練中收集到的任何使用者輸入資料(如帳號密碼)應妥善保管,只用於統計分析員工警覺度,不得用作他途。測試結束後可考慮刪除或匿名化這些資料,並向相關員工強調這只是測試,提醒其修改密碼(如使用了真實密碼輸入)。

- 遵守法律法規:不同司法管轄地對於進行內部釣魚測試可能有不同規範。例如歐盟的 GDPR 法規要求對任何收集的個人資料(即便是測試中的密碼)進行適當保護和通知。又如某些產業監管機構可能對社交工程測試有指導方針。確保在進行之前了解並遵從所有適用的法規和指南。

- 照顧員工感受:釣魚演練的目的是教育而非處罰。事後應向參與對象解釋活動目的,提供被釣到的員工適當的安全意識再訓練,而非單純指責。可以將此次測試的結果報告納入教育課程,向全體員工說明常見網路釣魚手法及防範要點,轉化這次模擬攻擊為一次學習機會。

總而言之,請將 Gophish 當作提升安全意識的訓練工具,在合規框架內正確運用。只有秉持倫理與專業精神,才能從這類模擬測試中獲得正向成果,而不引發負面效應。

結論

Gophish 作為一款開源且免費的網路釣魚模擬框架,為企業與資安團隊提供了低成本、高彈性的釣魚測試方案。透過本教學,我們了解了在 Ubuntu 環境下搭建Gophish並使用其直觀的介面來執行一次完整的釣魚演練流程—from 寄件配置、郵件與網站模板製作,到活動發起及結果分析。相較商業解決方案,Gophish 的優勢在於開源免費且使用簡便,就算缺乏深厚技術背景的IT人員也能快速上手。它提供的數據可視化報表讓我們清楚掌握測試效果,針對弱點加強員工訓練。

當然,Gophish 強大功能的另一面是責任的增強。我們必須確保在正當且授權的情況下使用,將其作為防禦而非攻擊的工具。只有經常性、道德地進行這類模擬釣魚訓練,組織才能有效提升對網路釣魚威脅的免疫力。希望本篇 Gophish教學全攻略能夠幫助讀者順利地在自家環境中搭建並運用這套框架,在強化企業資安意識的道路上更進一步。

FAQ 常見問題

Q1: Gophish 管理介面是否支援多國語言?

A1: Gophish 的後台介面目前以英文為主,尚未提供繁體中文等多語系切換功能(社群也沒有完整的本地化版本)。不過,Gophish 發送的郵件內容和釣魚頁面可以使用任何語言編寫,您可自行撰寫繁體中文的郵件樣板與網站頁面。而報表分析需要的重點資訊(如開信、點擊等)概念簡單,即使介面是英文,相信大多數使用者也能夠理解。如果團隊對英文介面不熟悉,可參考本教學提供的指南進行操作。此外,有用戶反映選擇其他商用方案的原因之一是看重其多語言支援。未來 Gophish 若有更多語言界面支援,相關資訊將在官方文件中更新。

Q2: 能否將 Gophish 與企業的 AD/LDAP 使用者目錄整合?

A2: Gophish 並沒有內建直接連接 Active Directory 或 LDAP 的整合功能。但您可以透過幾種方式導入 AD 使用者資料:首先,可從 AD 匯出使用者清單為 CSV 檔,再利用 Gophish 的 Bulk Import 匯入到 Users & Groups。這是最簡單的方法。其次,善用 Gophish 提供的 REST API,編寫腳本自動從 AD 讀取使用者並調用 API 建立使用者(社群中也有開發者分享過 LDAP 匯入腳本的範例)。另外,也可以考慮商業服務(如某些 Phishing Simulation 平台)提供的 AD 整合。如果使用 CSV 匯入方式,建議定期更新名單以保持同步。總之,目前 Gophish 尚不支援即時連接 AD,但透過手動或腳本方式仍能將企業使用者名單整合進來。

Q3: 釣魚測試時如何降低被郵件防護系統攔截的風險?

A3: 幾個實用建議:

1) 建立可信網域:使用公司擁有的網域發送郵件,並正確設定 SPF、DKIM、DMARC 記錄,降低郵件被判為垃圾的機率。

2) 控制發信頻率:不要在短時間內送出大量相同郵件,可利用 Gophish 的排程功能分散發送時間。

3) 優化郵件內容:避免使用明顯的可疑詞彙或過多的外部連結、圖片,一些郵件閘道會基於內容特徵判斷;同時郵件設計得逼真專業些,減少被使用者或系統當作垃圾郵件的可能。

4) 預先溝通白名單:若企業使用郵件安全產品,可在演練前將釣魚郵件的寄件位址/IP 通報管理員加入白名單(如案例中將模擬攻擊的寄件 IP 與域名事先加入允許清單)。當然,此舉需在保密前提下謹慎處理,以免消息洩漏影響測試效果。

Q4: Gophish 是否能與其他安全工具整合,例如將結果匯入SIEM?

A4: 可以的。Gophish 提供完整的 REST API 介面以及 Python 用戶端套件,可取得幾乎所有資料。因此,您能撰寫程式定期透過 API 擷取釣魚活動結果,然後輸出到 SIEM 系統做進一步關聯分析或長期趨勢追蹤。另外,某些社群開源工具也能將 Gophish 結果轉換為客製化報表。若您有開發能力,完全可以將 Gophish 納入整個企業安全監控流程中。不過,要注意的是 Gophish 本身並非即時威脅偵測系統,整合SIEM更多是出於訓練效能度量的目的。

Q5: 除了釣魚測試外,還可以如何強化企業對網路釣魚的防禦?

A5: 網路釣魚防禦需要技術和人為並重。技術上,可部署郵件安全閘道、防毒、防火牆等攔截已知惡意郵件與連結;開啟郵件用戶端的安全設定(如Chrome的保護機制,會對可疑網站顯示警告);建立完善的帳戶多重驗證機制,減少憑證洩露帶來的風險。人為上,持續的資安教育最關鍵,定期舉辦社交工程主題的講座或課程,提高員工對各類網路釣魚手法的識別能力。例如教導如何檢查郵件域名、辨識常見釣魚誘騙話術等。同時鼓勵員工主動回報可疑郵件,建立獎勵機制。最後,管理層也應重視建立應變流程,一旦員工誤點釣魚郵件要及時通知資安團隊處置。透過上述多層面的防護,搭配 Gophish 這類工具的定期測試,能大幅降低企業受網路釣魚攻擊侵害的機率。

參考連結:

- Gophish GitHub 專案頁面:https://github.com/gophish/gophish (最新原始碼與發行版本下載)

- Gophish 官方使用者指南:https://docs.getgophish.com/ (詳細操作說明與 API 參考)

相關文章