DDoS(Distributed Denial of Service)攻擊,中文意思是「分散式阻斷服務攻擊」,是一種常見的網路攻擊手法,能夠在短時間內癱瘓網站或網路服務。近年來不論是 IT 專業人員 還是 一般大眾 都開始關注 DDoS 攻擊的威脅,因為此類攻擊的規模與頻率不斷攀升。本文將以專業且易懂的方式介紹 DDoS 攻擊是什麼(包含 DoS 與 DDoS 的差異)、其運作原理與常見類型、歷史上的重大 DDoS攻擊案例、對企業與網站的影響,以及如何進行 DDoS防禦 與可使用的工具。希望透過本篇約 3000 字的指南,讓讀者全面瞭解 DDoS 攻擊並掌握最新的資安趨勢與防護技巧。

簡介:DDoS 是什麼?(含 DoS 與 DDoS 差異)

在討論 DDoS 之前,先了解「阻斷服務攻擊 (DoS)」的概念。DoS 攻擊是指攻擊者透過大量請求或惡意資料,使目標伺服器不堪負荷,導致無法回應正常流量,從而對合法使用者造成服務中斷

簡單來說,一台攻擊電腦就能對目標發動 DoS 攻擊,例如不停發送封包讓網站當機。而所謂的 DDoS 攻擊,則是「分散式阻斷服務攻擊」,可以視為 DoS 攻擊的加強版——它不是來自單一攻擊源,而是透過許多分散的攻擊來源同時發動

攻擊者常常會操控成千上萬的殭屍電腦(組成所謂的 Botnet 殭屍網路),讓它們一同向目標系統提出請求或傳送垃圾流量。在龐大的流量洪流下,即使再穩健的系統也可能不勝負荷,進而癱瘓。

以上差異可以類比為:DoS 攻擊好比一個人瘋狂撥打客服專線,導致電話線路忙碌;而 DDoS 攻擊則像是攻擊者號召了上萬人同時撥打電話,讓真正需要服務的用戶永遠無法打進來。由於 DDoS 利用了「分散式」的龐大攻擊來源,其破壞力遠勝於單一來源的 DoS 攻擊,也更難以防範。現在絕大多數阻斷服務攻擊事件其實都是 DDoS 攻擊,因為現成的駭客工具讓發動 DDoS 變得相對容易且廉價。

DDoS攻擊是什麼:原理與常見類型

DDoS 攻擊的原理在於以量取勝。攻擊者利用大量受控的設備(殭屍網路),在同一時間對目標發送超過其處理能力的請求或資料流量,最終將目標系統的頻寬、記憶體、CPU 等資源耗盡,導致服務停擺。這些惡意流量可以採用不同的技術手法,依據攻擊所針對的網路層級與協議,可分為幾種常見類型:

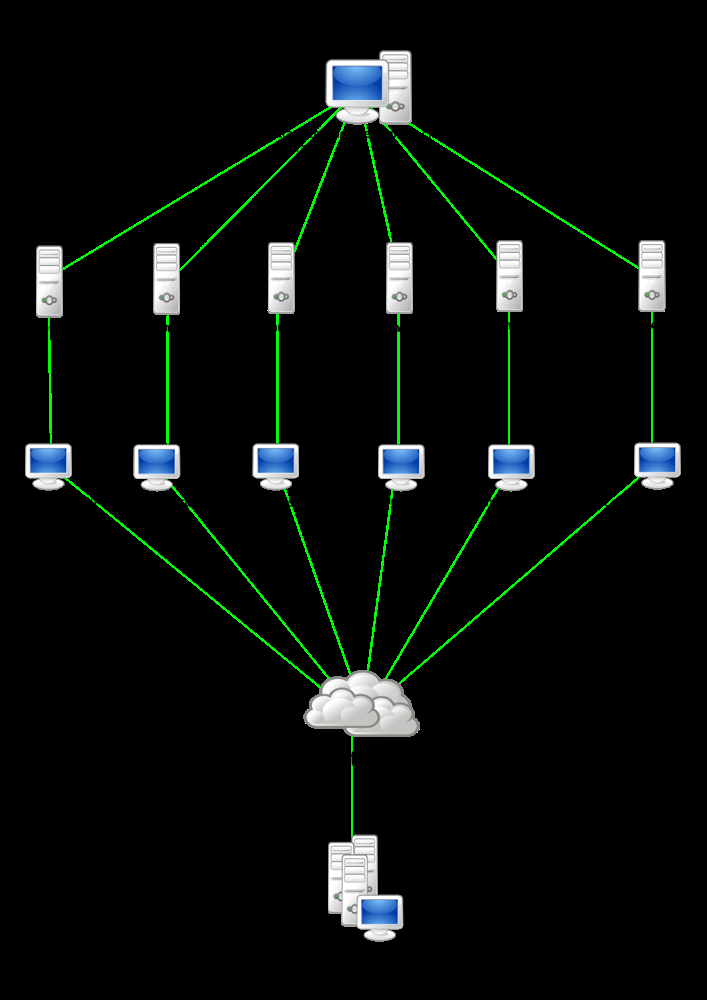

圖 1: 一個典型的 DDoS 攻擊架構示意圖。攻擊者透過大量受控的殭屍電腦(Botnet)同時向單一目標伺服器發送海量請求,最終使該服務因資源耗盡而無法對正常用戶提供服務。

- UDP 洪水攻擊(UDP Flood):這是一種流量型(Volumetric)的 DDoS 攻擊。攻擊者向目標伺服器的隨機埠口發送大量 UDP 封包,迫使目標不斷去檢查並回應「找不到對應應用」的訊息由於 UDP 為無連線協議,攻擊流量可以非常龐大,最終將目標的網路頻寬耗盡。常見的 UDP 攻擊還包括 ICMP 洪水(大量 Ping 封包)和 放大攻擊(Amplification,例如利用開放的 DNS 伺服器放大流量)。這類攻擊以佔滿頻寬為目標,特徵是封包數量大且速率高,導致網路管道被塞爆。

- SYN 洪水攻擊(SYN Flood):這是一種協議型(Protocol)攻擊,利用了 TCP 通訊協定的三向交握漏洞。攻擊者向目標主機大量發送偽造源 IP 的 SYN 封包(要求建立連線),但不完成後續的握手步驟。目標伺服器會收到每一個 SYN 請求並分配資源回傳 SYN-ACK,等待客戶端回應。然而攻擊者從不回應完成握手,導致伺服器維持大量半開連線佔用資源。當這種未完成連線數量積累到超過伺服器所能承受的上限時,新的正常連線請求將無法處理,造成拒絕服務。SYN 洪水主要耗盡的是目標的連線資源和處理能力。

- HTTP 洪水攻擊(HTTP Flood):這是針對 應用層(Layer 7)的 DDoS 攻擊。攻擊者模仿正常用戶,不斷對目標網站發送大量合法的 HTTP 請求(例如大量發出 HTTP GET/POST 請求)。由於每個請求看似正常且來自不同來源,傳統防火牆不易分辨其惡意性。當請求數量遠超出網站伺服器可處理的範圍時,伺服器的計算資源和後端資料庫查詢量將被消耗殆盡,導致網站無法回應真正使用者的請求。這類攻擊的特點是不一定需要非常大的頻寬,但透過耗盡應用層資源同樣能達到癱瘓服務的效果。知名的 HTTP 洪水工具包括 Slowloris(透過非常緩慢地傳送部分 HTTP 標頭來拖垮伺服器)等。

上述是幾個主要的 DDoS 攻擊類型。此外還有例如 DNS 放大攻擊(利用小查詢觸發目標回傳大響應)、NTP 放大攻擊、Smurf 攻擊、Ping of Death 等歷史上曾出現的手法,不勝枚舉。但無論種類如何演變,DDoS 攻擊的核心目的都是相同的:想方設法讓目標服務忙於處理垃圾流量,無暇服務正常用戶。

DDoS 攻擊的實際案例(歷史重大事件)

DDoS 攻擊自網際網路興起以來層出不窮,其中一些重大事件在歷史上留下了印記,也凸顯出 DDoS 威脅隨時間演進的不斷加劇。以下列出數起著名的 DDoS 攻擊案例:

- 2016年 – 法國 OVH 主機商遭受史上首例 Tbps 級攻擊:2016 年 9 月,法國知名網路主機商 OVH 遭到大規模殭屍網路攻擊,峰值流量一度超過 1 Tbps,成為當時有記錄以來規模最大的 DDoS 攻擊。此次攻擊來自惡名昭彰的 Mirai 殭屍網路,該網路利用大量物聯網裝置(如攝影機、路由器)組成,展現了 IoT 設備淪為攻擊武器的威力。

- 2016年 – Dyn DNS服務供應商中斷事件:2016 年 10 月,美國的 DNS 基礎服務商 Dyn 遭受大規模 DDoS 攻擊,導致 Airbnb、Netflix、PayPal、Visa、Amazon、Reddit 等眾多知名網站的域名解析服務中斷,大半天無法正常訪問。攻擊同樣歸因於 Mirai 殭屍網路,透過遍布全球的受感染物聯網設備發動。這起事件凸顯了關鍵網路基礎設施遭攻擊時的連鎖反應,以及 DDoS 攻擊對整體網際網路穩定性的巨大威脅。

- 2018年 – GitHub 遭遇史上最大規模攻擊:2018 年 2 月,全球最大的原始碼託管平台 GitHub 遭到超大流量 DDoS 攻擊,峰值流量高達 1.35 Tbps,封包發送速率達每秒 1.26 億封。值得慶幸的是,GitHub 使用了專業的 DDoS 防護服務,在攻擊開始後約 10 分鐘自動啟動了緩解機制,成功在約 20 分鐘內將攻擊流量轉移清洗,將影響降到最低。更有趣的是,此次攻擊並未使用傳統殭屍網路,而是利用了一種稱為 Memcached 放大 的新興手法:攻擊者向許多無防護的 Memcached 緩存伺服器發送偽造請求,讓這些伺服器產生高達 5 萬倍放大的流量指向 GitHub。這起事件成為當時最大的 DDoS 攻擊記錄,也提醒了業界隨著新技術出現,攻擊手法也在不斷推陳出新。

- 2023年 – DDoS 攻擊規模屢創新高:近年來 DDoS 攻擊的峰值流量記錄不斷被刷新。2023 年 8 月,Cloudflare 公佈其自動防禦系統當月攔截了數千起超大型 HTTP 攻擊,其中有 89 起攻擊流量超過每秒 1 億次請求,最大的一起達到了 每秒 2.01 億次請求(約為先前紀錄的 3 倍)。而在2024 年初,Cloudflare 更成功緩解了一起史上最大的 DDoS 攻擊,流量峰值高達 5.6 Tbps!這些數字顯示出 DDoS 攻擊的威力已達前所未聞的程度,也意味著防禦方必須具備應對 Tbps 級流量 的能力。

上述案例只是冰山一角,但足以說明 DDoS 攻擊的嚴重性和多樣性。從早期駭客利用幾台電腦搞癱大型網站的事件,到如今駭客動輒運用數十萬臺物聯網裝置發動數 Tbps 的攻擊,DDoS 攻擊正變得越來越大規模、複雜且頻繁。對企業和組織而言,了解這些案例有助於認識自身可能面臨的風險,進而提前部署相應的防禦措施。

對企業與網站的影響

一旦遭受 DDoS 攻擊,企業與網站將承受多方面的衝擊。首先最直接的影響就是 服務中斷 (Downtime)。當網站或應用因為 DDoS 攻擊而無法提供服務時,終端使用者將無法訪問相關功能或資料。對電子商務網站而言,每分鐘的停機都可能造成可觀的交易損失;對金融服務、線上遊戲等即時性要求高的服務,更是可能引發用戶大量流失和商譽受損。

其次,品牌信譽與用戶信心也會受到打擊。現今使用者對於網站的可用性期望極高,如果一家公司頻繁發生服務無法連線或響應緩慢的情況,用戶可能轉向競爭對手的平台。一次重大的 DDoS 癱瘓事件甚至會登上新聞,對企業形象造成負面影響。

此外,DDoS 攻擊往往還會帶來額外的經濟支出。企業在遭攻擊期間可能需要緊急擴充頻寬、啟動備援資源或購買清洗服務,事後也可能面臨調查分析、系統加固等成本。如果攻擊者結合勒索意圖(所謂 RDDoS,Ransom DDoS),企業還可能在權衡之下支付贖金以求攻擊停止。即使不計算潛在贖金,據一些調查估計,一次大型 DDoS 攻擊造成的總體經濟損失可能高達數萬甚至數十萬美元,對中小企業而言尤為難以承擔。

最後,需要注意的是 DDoS 攻擊可能被當作複合攻擊的一部分。在主要的阻斷服務攻擊發生時,駭客有時會同時進行資料竊取、入侵等其他惡意行為,趁著企業疲於應付流量洪水而忽略了其他安全警訊。因此,DDoS 不僅僅是讓網站「當掉」這麼簡單,其帶來的安全風險可能是多層面的。

總而言之,DDoS 攻擊對企業的影響絕不僅是一時的業務中斷,它可能引發收入損失、用戶信任下降、額外成本增加以及潛在安全漏洞等連鎖問題。這也是為何現代企業將 DDoS 防護視為整體資安策略中不可或缺的一環。

DDoS防禦方法與工具推薦

面對日益猖獗的 DDoS 攻擊,預防和緩解措施必須與時俱進。以下是幾種有效的 DDoS 防禦方法與常用工具,企業和網站管理者可據此建立多層次的防禦架構:

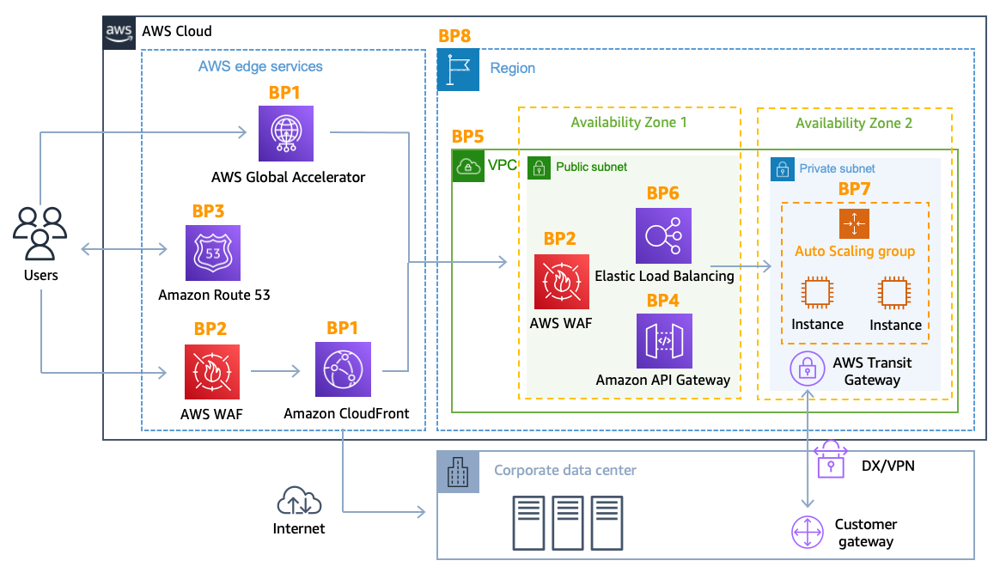

圖 2: 某網站部署多層次 DDoS 防禦架構的示意圖。透過全球分佈的邊緣節點(例如 CDN 內容分發網路、Anycast 任播網路),可在最靠近攻擊源的地方攔截並分散惡意流量。在中間層,引入 WAF(Web 應用防火牆)過濾惡意請求並進行流量整形,搭配負載平衡將請求分散到不同伺服器處理。後端則部署彈性的伺服器叢集與充足的頻寬資源,確保在遭受攻擊時依然能維持基本服務可用性。

- 使用專業的 DDoS 防護服務:採用成熟的商業防禦服務是目前最有效的手段之一。例如 Cloudflare、AWS Shield 等雲端防護服務提供商,能夠 24×7 實時監控 流量,並在偵測到攻擊時自動進行流量過濾與清洗。這類服務通常架設有全球分佈的清洗中心和任播網路,當攻擊發生時能將惡意流量引導至最近的清洗節點並移除,確保合法流量繼續順暢地到達網站。透過將流量攔截在雲端邊緣,目標網站本身所承受的壓力大幅降低,即使超大規模的攻擊也較不易癱瘓服務。

- 建立充足的頻寬和冗餘架構:所謂「以不變應萬變」,確保自身基礎設施有足夠的容量來承受攻擊峰值是基本策略之一。具體作法包括升級伺服器頻寬、部署多台伺服器做負載平衡,以及利用多個資料中心分散服務節點等。雖然單純靠擴充資源無法完全抵擋攻擊,但可以提高攻擊門檻、小規模攻擊時不至於癱瘓。同時,設定自動彈性擴充(Auto Scaling)機制,一旦流量異常升高能及時增加處理節點,也有助於緩解攻擊影響。

- 網路層級的流量過濾:在企業的網路入口部署專用的防火牆、入侵防禦系統(IPS)或防範 DDoS 的硬體設備(如 Arbor Networks、F5 Silverline 等),可對異常流量進行提前過濾。透過預設的 DDoS 特徵比對與自適應分析,網路設備可以丟棄常見的洪水攻擊封包(如過大的 UDP 封包、ICMP Ping 洪流等)。此外,很多 ISP 和雲服務提供商也提供「黑洞路由」(Blackholing)機制:當確認遭受攻擊時,先暫時將針對性的流量引導至黑洞丟棄,雖然期間服務不可用,但能保護整體網路不致崩潰,待進一步緩解再恢復。

- 應用層的請求限制:對於 HTTP 洪水等應用層攻擊,建議在伺服器或 WAF 上設定速率限制(Rate Limiting)規則。例如限制單一 IP 在短時間內的請求數,或針對特定 API 介面設定每秒存取上限。透過這種機制,當某 IP 或用戶的請求過於頻繁時,系統會自動拒絕或延遲其請求,避免少數惡意流量壟斷伺服器資源。同樣重要的是啟用Web 應用防火牆 (WAF) 來過濾已知惡意請求模式,以及使用 CAPTCHA 驗證等手段區分真人和機器人。例如,Cloudflare 提供的「Under Attack Mode」會在流量異常時自動對訪客出題驗證,以攔阻大量機器流量。這些措施能有效減輕應用層攻擊的威脅。

- 持續監控與緊急預案:部署良好的防禦架構之外,仍需假設攻擊遲早可能突破防線的一天。因此企業應該建立 DDoS 事件響應計畫。平時透過監控系統留意流量異動,一旦發現可疑峰值立刻啟動預案,例如聯絡上游服務提供商協助流量遷導,或切換到備援系統運行。同時,定期演練 DDoS 情境以檢驗防禦措施的有效性,包含技術團隊和客戶支援團隊都須熟悉處理流程。在攻擊發生時對外即時溝通也很重要,讓用戶了解問題所在與預計恢復時間,以降低負面觀感。

綜上,多層次的防禦策略才能最大程度降低 DDoS 攻擊風險:從邊緣的流量清洗、主幹網路的頻寬冗餘,到應用層的請求過濾,每一層都不可或缺。特別是善用專業防護服務(如 Cloudflare、AWS Shield 等)可以大幅強化整體防禦能力。最終目標是確保即便遭遇大規模攻擊,服務仍能保持高可用性與穩定性,將對企業和用戶的影響降到最低。

結語與建議

DDoS 攻擊作為網路世界中的「洪水猛獸」,其威脅隨著網路設備數量增加和攻擊工具演進而與日俱增。我們已經看到攻擊峰值從早年的 Gbps 等級攀升到如今的 Tbps 等級,未來隨著 5G、物聯網的普及,可能出現更大規模的攻擊。但同時,防禦技術也在不斷進步,包括全球 Anycast 網路部署、更智能的流量偵測算法以及雲端無上限的擴容能力,都讓我們有機會與攻擊者抗衡。

對於企業和網站管理者而言,未雨綢繆是關鍵。在平時就應評估自身的抗 DDoS 能力,針對可能的攻擊類型加強薄弱環節。務必記得,DDoS 防護不僅是技術問題,更是一種風險管理——考慮將其納入企業災難復原計畫中。在選擇防禦方案時,評估服務商提供的防護能力是否足以應對最新型態的攻擊(例如針對應用層的慢速攻擊或針對通訊協定漏洞的新手法),同時瞭解其全球資源佈局和過往成功案例。

最後,培養良好的安全意識與持續關注資安趨勢也不可少。攻擊者往往會尋找新的途徑,如近期出現的 HTTP/2 閃斷攻擊 就是利用新協定特性發動的大流量攻擊。唯有不斷學習並及時更新防禦策略,才能在這場攻防拉鋸戰中立於不敗之地。總而言之,面對 DDoS 攻擊,我們需要做的不是恐慌,而是以全面而積極的態度部署防禦、監控異常並備好應變計畫。如此一來,當風暴來襲時,我們才能自信地守護自己的網站與服務,將中斷與損害降到最低,維持對客戶穩定可靠的承諾。